Windows Registry Nedir (Registry Forensics Bölüm -1)

Registry

(Windows Kayıt Defteri)

Windows; masaüstünün, pencerelerine ve uygulamaların ötesinde çok daha fazla bileşene sahiptir fakat son kullanıcının çoğunun bundan haberi bile yoktur. Bu öğelerin bazıları, işletim sisteminin kendisini çalışması için gereklidir. Bazen de sonradan eklenen yazılımlar, donanımların çalışabilmesi için gerekmektedir.

Microsoft Windows işletim sistemi özelliğinden biride sisteme eklenen; ayar, yazılım, donanım kullanıcılar ve ayarlarla ilgili bütün değerlerin saklanması gerekmektedir. İşte bu tür bilgileri Windows; Registry’de yani Windows Kayıt Defterinde saklamaktadır. Burada işletim sisteminin kendisi ve birçok uygulama her türlü yapılandırmayı kaydeder. Hem etkinleştirilen hem de etkinleşmeyen işletim sisteminin tüm özellikleri burada saklanır.

Registry kayıtlarında detaylı olarak değinecek olursak, Microsft Windows kayıt defterini Windows 3.11 den beri bugüne kadar kullanılan işletim sistemlerinde sistemin bir parçası haline getirmiştir. Bu işletim sisteminin yapılandırılması ve ayarlarını içermektedir ve ayrıca çalışan servislerin ve kurulu olan uygulamaların ayarlarını da kullanıcı tercihleri ile birlikte içermektedir. Microsft Windows Sistemlerde; ayar, yazılım, donanım kullanıcılar ve ayarlarla ilgili bütün değerlerin saklandığı yerdir. Bilgisayarın bir ayarı değiştirildiğinde ya da bir program kurduğumuzda veya kurulu bir program kaldırıldığında bile değişiklikler Registry kayıt altına alınmaktadır. Böylece kullanıcılar sistemleri veya sistem üzerinde yüklü olan çeşitli yazılımlar üzerinde meydana getirdiği değişiklikler bilgisayarın kapatılması ve yeniden açılması durumunda korunmuş olur.

Registry kayıtlarına erişmek mümkündür fakat farklı bir formatta saklandığı için Word veya çeşitli editör programları ile açıp incelememiz mümkün değildir. Microsoft bize bu iş için bize Regedit adında bir araç sunmaktadır. Windows Kayıt Defteri (Registry) yalnızca Windows, regedit ve programların erişebilmesi için kendi veri tabanı biçiminde kaydeder ancak doğrudan kayıt defteri ile etkileşim kurmak için özel olarak tasarlanmış REG dosya türünü oluşturmuştur. REG dosyası, Windows kayıt defterinde bir dizi değişiklik ve değişikliğin tanımlandığı bir metin dosyasıdır (not defteri ile de açılabilir.) Windows Kayıt Defteri yedeklerinin REG uzantısı vardır çift tıklayarak geri yükleyebiliriz.

Windows Kayıt Defteri çok fazla girdi depolar, Registry’e binlerce giriş vardır bunların tek tek açılıp incelenmesi çok uzun zamanlar almaktadır bundan dolayı bir adli analiz için bir analistin kayıtlarda olası bir kanıtı nerede arayacağını bilmesi gerekir.

Bilgisayarımıza kurduğumuz ek donanımlar, yazılımlar ve sürücüler silinse bile veriler ile iz bırakırlar. Registry böyle değerli bilgileri içerisinde sakladığından dolayından Adli Bilişim alanında gerekli incelemeyi yapmak için değerli bilgileri de barındırmaktadır.

Adli Bilişim açısından içerisinde barındırabileceği değerli bilgiler;

· Kullanıcı adları

· Çalıştırılan programlar

· Takılmış USB cihazlar

· Sistemde tanımlı bulunan cihazlar

· Bilgisayar adları

· En son kullanılan yazılım

· Kişisel ayarlar internet tarayıcı tercihleri

· Sistem konfigürasyon bilgileri

· Ağ paylaşım Bilgileri

.

.

.

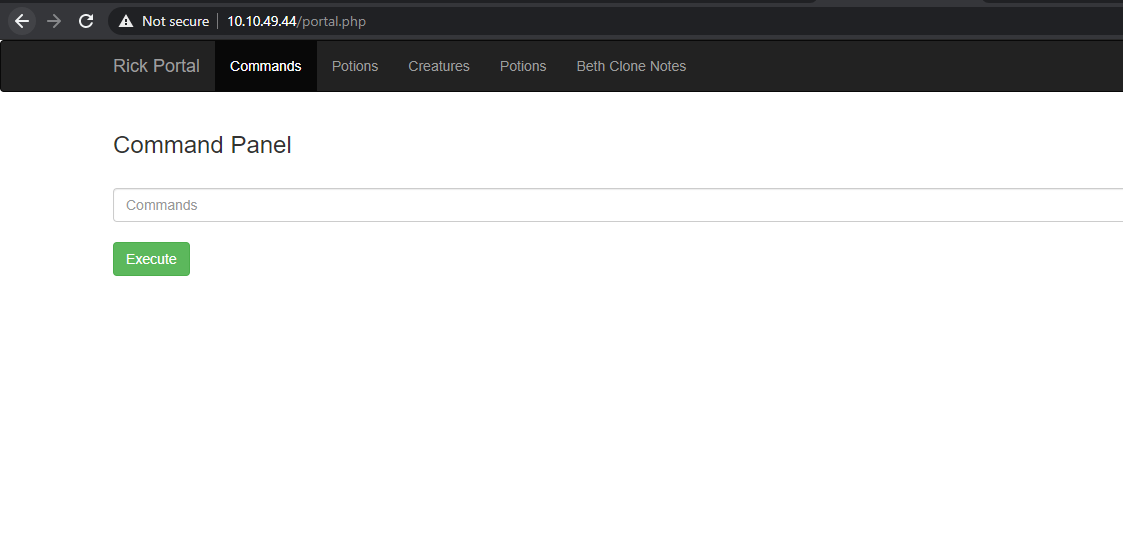

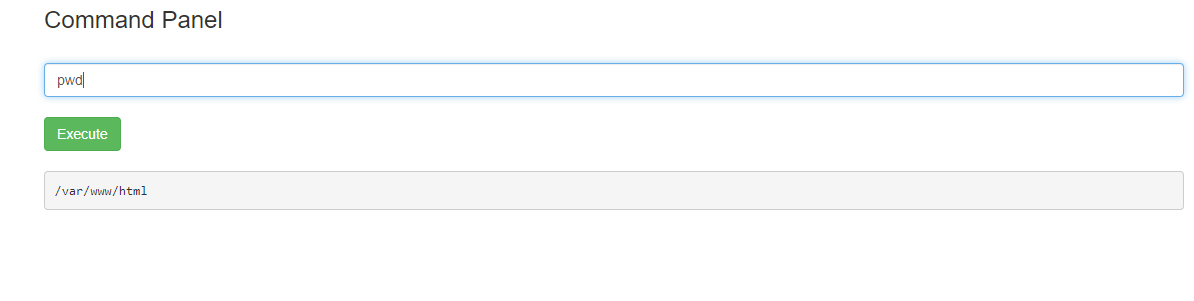

Registy Kayıtlarına Erişmek

Registry düzenlemek, görmek ve arama yapmak için en temel araç regedit.exe bütün Windows sürümleri ile beraberinde gelmektedir. Başlat/Çalıştır (Windows tuşu + r) penceresinde regedit aratılarak ulaşılabilir. Bu program sayesinde, tüm girişlere erişmemize, değiştirmemize olanak tanır.

“ Başlat > Çalıştır > regedit ” adımlarını takip ederek Regedit penceresine ulaşabiliriz.

Registry Yapısı

Registry genel anlamda bakacak olursak sağda ve solda olmak üzere 2 bölümden oluştuğunu görebiliriz. İlk bölümde yani sol tarafta Key (Anahtar) bulunur, ikinci bölümde Values (Değerler) bulunur. Value alanında değerler çoğu zaman 0 veya 1 dir yani açık veya kapalı ancak veriler genellikle onaltılık olarak da görüntülenmektedir. Registry hiyerarşik bir yapı üzerinden oluşturulmuştur. Dizin yapısına benzer bir şekilde sınıflandırılmıştır da denilebilir çünkü key alt dizinine bakıldığı zaman bir alt anahtara da sahip olduğunu görebilmekteyiz bundan dolayı keyleri sıralarken; Root key’ler , Root keyin altında Key’ler, Keylerin altında SubKeyler, subkeylerin altında da Value’lar yani değerler temsil edilmektedir.

Registry yapısında 5 adet Root Key bulunmaktadır; HKEY_CLASSES_ROOT, HKEY_CURRENT_USER, HKEY_LOCAL_MACHINE, HKEY_USERS, HKEY_CURRENT_CONFIG, olmak üzere.

Adli Bilişim alanında inceleme yapılacağı zaman hangi bilgilerin hangi keyler altında tutulduğunu biliyor olmak bize çok büyük avantajlar vermektedir. Root keyler altında hangi bilgileri bulunur;

1) HKEY_CLASSES_ROOT (HKCR): Yazılım ayarları, kısa yol ve tüm diğer kullanıcı ara birimi ile ilgili bilgileri içerir. Bu bölümü silinirse Windows çalışsa bile dosyaların hiç biri açılmaz. Bu bölüm dosya türleri ve OLE (Object linkg and embeddin – nesne bağlama ve gömme ) hakkında bilgiler, dosya ilişkilendirmelerini, kısa yol bilgilerini içermektedir

2) HKEY_CURRENT_USER (HKCU): Açık olduğu an oturum açmış olan kullanıcı ayarlarına buradan erişilebilir.

3) HKEY_LOCAL_MACHINE (HKLM): Bilgisayara özgü yapılandırma bilgilerini içermektedir. Bu bölüm bilgisayardan bilgisayar değişebilen donanım bağımlı ayarları tutmakta ve yazılım ve ayarlarda burada barındırılıyor ve bu ayarlar oturum açan her kullanıcı için uygulanıyor. Başlatma sırasında sistem tarafından kullanılan yapılandırma ve ayarları içerir.

Önemli olarak 5 KEY içerir bunlar;

· System: Bilgisayar adı, sistem zaman dilimi ve ağ arabirimleri gibi sistem yapılandırmaları içerir.

· Software: Sistemdeki yüklü uygulamalar ve işletim sistemi hizmetleri ile ilgili ayarları ve yapılandırmaları içerir.

· Security: Sistemdeki güvenlik ilkelerini içerir.

· SAM: Güvenlik Hesap Yöneticisi (Security Account Manager) ve kullanıcı-grup güvenlik bilgilerini saklar. Kullanıcı adını, kullanıcının unique SID’sini ve kullanıcının parolasının hash özetini içerir.

· Hardware: Sisteme bağlı donanım aygıtları hakkında bilgi içerir. Bu bilgi sistem önyüklemesi (BIOS) sırasında saklanır.

4) HKEY_USERS (HKU): Bilgisayarın bütün kayıtlı kullanıcılarının özelleştirilmiş ayarları (renkler,klavye ayarları, dil, denetim masası ayararı …) bu bölümde kayıtlıdır. Bilgisayarı kullanıldığı andaki kullanıcının özel ayarları gösterilir.

5) HKEY_CURRENT_CONFIG (HKCC): HKEY_LOCAL_MACHINE ile bağlantılı olup sistemin çalıştığı andaki donanım konfigürasyonu ile ilgili bilgileri içerir.