Try Hack Me Pickle Rick Odasının Çözümü

Pickle Rick

Bu blog yazımda Try Hack Me de bulanan Pickle

Rick odasının çözümünü göstereceğim haydi başlayalım ….

(Bu Rick ve Morty temalı meydan okuma, Rick'in iksirini turşudan insana dönüştürmesine yardımcı olacak 3 bileşen bulmak için bir web sunucusundan yararlanmanızı gerektirir.

Sanal makineyi bu göreve dağıtın

ve web uygulamasını keşfedin.)

Yukarıdaki ipuçları okuyarak bir web servisinin olduğunu anlamıştık zaten ama biz ne olur ne olmaz sistemimizi nmap taraması gerçekleştiriyoruz hangi servislerin çalıştığını görmek için.

nmap taramızı yapıyoruz.

En yaygın kullanılan 2 portun açık olduğunu görüyoruz. 80. port açık olduğundan dolayı hemen web servisinin çalıştığından emin olduğumdan dolayı internet tarayıcıma IP adresini yazarak bağlandım ve karşıma web sitesi çıktı.

ana sayfada pek bir şey bulamadım

kaynak kodunu inceleyelim bakalım neler göreceğiz.

kaynak koduna baktığımız zaman

bize bir kullanıcı adı veriyor bunu hemen yanımıza not edip yolumuza devam

ediyoruz.

gizli dizinlerin ve giriş

sayfaları olabilme ihtimaline karşı hemen bir gobuster taraması gerçekleştiriyorum.

gobuster taraması bittikten sonra

gizli dizinleri de keşfettik hemen bunların içerisine girip ne var ne yok bir

bakalım.

robots.txt inceleyince karşımıza

değişik bir string çıkıyor ne işe yardığını bilmiyorum şimdilik ama yine yanıma

not alıyorum ileride lazım olabilir belki ;

assets dizinine bakıyorum daha sonra

burada resimler ve birkaç kaynak kod dışında bir şey bulamadım.

login.php dizinine girince bizden

bir kullanıcı adı parola istiyor.

kullanıcı adını ana sayfanın kaynak kodunu incelerek bulmuştuk şifrede acaba robots.txt de bulmuş olduğumuz string olabilir mi diye deneyince tataaa giriş yapabiliyoruz.

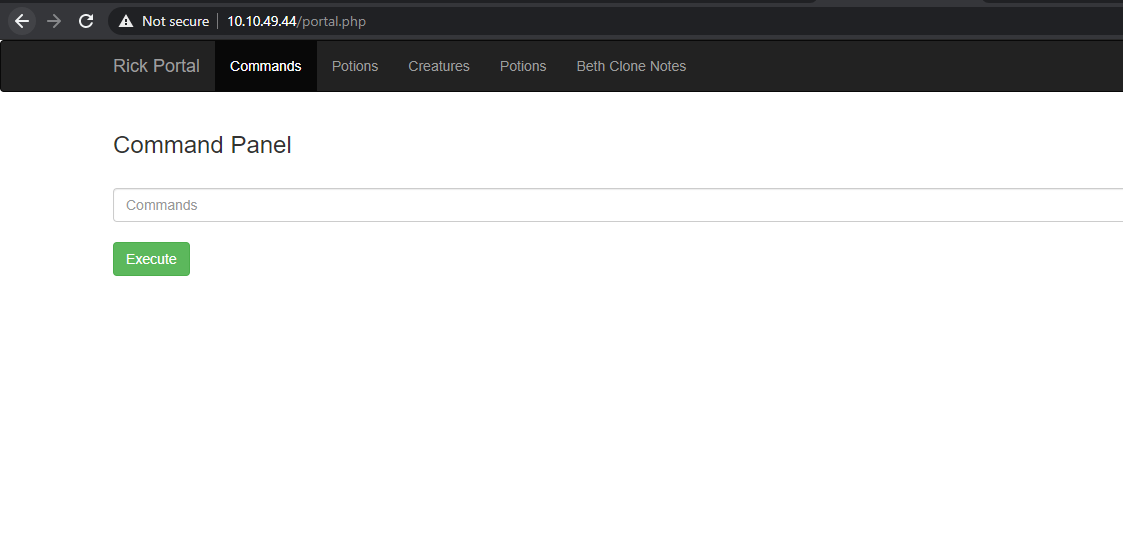

komut paneli gibi bir şey

karşımıza çıktı galiba burada command injection atağını yapmamızı istiyorlar

eee o zaman hadi başlayalım;

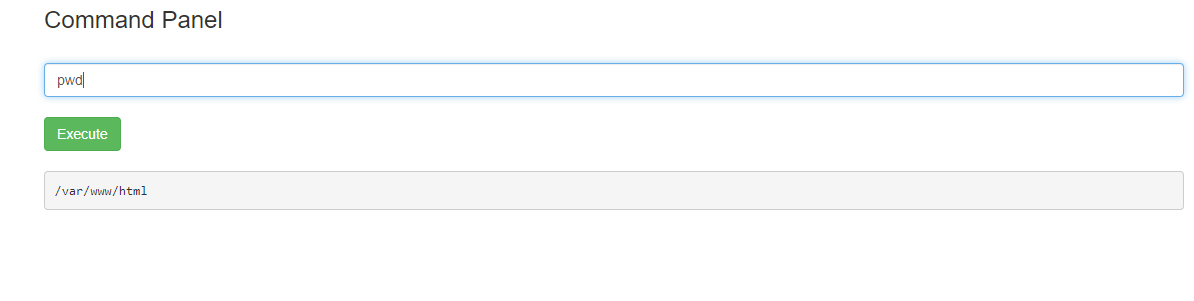

normalde dizin içerisinde

gezinmek için kim olduğumuzu görmek için kullanmış olduğum komutları bir

girelim bakalım nelerle karşılaşacağız.

ls komudunu çalıştırdığımız zaman

txt dosyalarını görüyorum bunları okumak için ilk olarak cat komutlarıyla

içerisine bakalım.

görünüşe göre cat komutunu

engellemişler komutumuz çalışmadım onun benzer işlevini olan less komutunu

deneyelim bakalım çalışacak mı

ve karşımıza geldi ilk sorunun cevabını bulmuş olduk.

daha sonra ls komutuyla bulmuş

olduğum diğer dizinlere bakalım;

diğer dizinlerde pek bir şey

bulamadık

clue.txt içerisine bakalım

galiba burada bize diğer dosya dizinlerine

bakmamız hakkında ipucu veriyor bunu alalım bir kenara bakalım başka ipucu bulabilecek

miyiz.

şimdi bir önce ipucumuzda bize

aslında ne yapacağımız hakkında bir fikir vermişti şimdi home dizinine bakıp

diğer soruların flag değerlerini elde etmeye çalışalım;

ubuntu ve rick adında iki farklı

kullanıcı gördük rick altına bakalım neler varmış diye;

second ingredients gördük bir

bakalım neymiş.

2.flag değerinide karşımızda

gördük. şimdi don flag değerini bulmamız gerekiyor. şimdi root dizinine erişmemiz gerekmekte tabi

ki burada öncelikle root olmak gerekiyor şimdi sudo –l ile mevcut kullanıcının

root yetkilerini bir bakalım ilk olarak

tüm sudo erişim haklarına sahip

olduğumuzu görebiliyoruz burada o zamana hemen root dizinin altına bakalım

orada neler var diye

3rd.txt dosyasının içerisinde bir bakalım

ve son flag değerimizi buluyoruz.