Try Hack Me Overpass 2 – Hacked Çözümü

Try Hack Me Overpass 2 – Hacked Çözümü

Bu blog yazımda, NinjaJc01

tarafından oluşturulan TryHackMe platformunda bulunan ücretsiz bir oda olan Try

Hack me de bulunan Overpass 2 – Hacked

odasının çözümü için bir yol anlatacağım. Overpass- 2; Forensiscs, Reseach ve attack

olmak üzere bize toplamda 3 görev sunmaktadır. Bu görevleri sırasıyla gerçekleştirelim.

Görev-1

OverPass hacklendi! SOC ekibi

(Paradox, promosyon için tebrikler) parçalara bakarken gece geç vardiyada

şüpheli faaliyetler fark etti ve saldırı gerçekleşirken paketleri yakalamayı

başardı.

Saldırganın nasıl içeri girdiğini

anlayabilir ve Overpass'ın üretim sunucusuna geri dönebilir misiniz?

Not: Bu oda bir çözüm olsa da,

araçlar ve Linux ile aşinalık beklemektedir. Temel Wireshark'ı öğrenmenizi ve minimum

olarak CC: Pentesting ve Learn Linux'u tamamlamanızı öneririm.

PCAP dosyasının md5 değeri:

11c3b2e9221865580295bc662c35c6dc

Kısacası burada network

trafiğinin yakalandığını belirtiyorlar bende Downloand kısmından PCAP dosyasını

indirdim.

Ters kabuk yüklemek için

kullandıkları sayfanın URL'si neydi?

Açtığım pcap dosyasında ilk TCP paketine sağ tıklayarak follow seçeneğine geldim TCP steam kısmında saldırganın akıştaki ilk TCP paketine baktığımdan, reverse Shell yüklemek için kullandığı URL görebildim

Saldırgan erişim sağlamak için

hangi payloadı kullandı?

Burada wireshark saldırganın

payloadı http protokolünü kullanarak yükleyebileceğinden gözümüze upload çarpan

http paketini açıyorum.

Saldırgan, özel erişim için hangi

şifreyi kullandı?

Bir netcat reverse shell her şeyi

düz metin olarak iletir!

Saldırgan nasıl kalıcılık elde

etti?

Fasttrack wordlistini kullanarak,

sistem şifrelerinin kaç tanesi kırılabilirdi?

Saldırgan gölge dosyasını attı

mı? Onları kendiniz kırmayı deneyin.

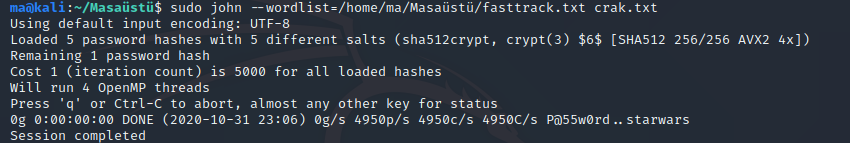

Öncelikle Fasttrack wordlistini

bilmediğim için googleda araştırdım.

https://github.com/trustedsec/social-engineer-toolkit/issues/351 adresinden fasttrack.txt indiriyorum.

Kopyaladığım hash değerleri kali

makinemde crak.txt olarak nano üzerinden kayıt ediyorum.

Görüldüğü üzere 4 tane hash

değerinin kırıldığını bulduk.

İlk görev böylece bitti ikinci

göreve başlıyoruz.

Artık arka kapı kodunu

bulduğunuza göre, onu analiz etme zamanı.

Dediğine göre araka kapıyı indiriyoruz.

Backdoor için varsayılan hash

nedir?

Bulmak için indirdiğim backdoor

klasörüne gidiyorum.

Daha sonra içerisindeki dosyaları

listeliyorum.

Ana dosya olan main.go içerisine

nano editörü ile giriş sağlıyorum.

Arka kapı için kodlanmış nükte

nedir?

Kodu okursanız, işlev çağrısına

hangi nükte sağlandığını oldukça hızlı bir şekilde görebilirsiniz.

Az önce incelediğim kod tan devam

ediyorum.

Saldırganın kullandığı hash

neydi? - bunun için PCAP'a geri dönün!

Kodu okurken, -a veya --hash

bayrağı çalışma zamanında bir karma sağlamak için kullanılabilir.

Burada hinti ve soruda PCAP

dosyasını belirtiği için hemen pcap dosyama geri dönüyorum daha önceden

incelediğim TCP paketinden saldırganın kullanmış olduğu değerini gördüm.

Rockyou ve seçtiğiniz bir kırma

aracını kullanarak hash'ı kırın. Şifre nedir?

nükte, bu yüzden doğru modu

kullandığınızdan emin olun. Bu aynı zamanda crackstation vb'nin çalışmayacağı

anlamına gelir.

Bu soruda bize saldırganın

kullanmış olduğu şifreyi sormaktadır. Şifrenin hash değeri elimizde bunu kırmak

için hashcat aracını kullanacağım ama daha önce hash analizini yaparak hangi

hash algoritması ile hashlendiğini bulmak gerekiyor.

Şimdi hashcat aracını kullanmak

için kali makinemden yüklü olup olmadığını kontrol ettikten sonra hash

craklyiceğim.

Görev 2’yide bitirdik böylelikle

şimdi görev 3 geçelim.

Olay araştırıldığına göre

Paradox'un, Overpass üretim sunucusunun kontrolünü tekrar ele geçirmesi

gerekiyor.

Kutunun üzerinde, Overpass'ın

sunucuyu biçimlendirerek kaybetmeyi göze alamayacağı bayraklar var!

Bu görevde Deploy butonuna

tıklayarak hedef makinemi aktifleştirdim.

Saldırgan web sitesini tahrif

etti. Başlık olarak hangi mesajı bıraktılar?

Burada web sitesinin başlığı

sorulduğu için kali makinamdan hedef sistemin ip adresini browserıma yazdım ve

başlığı okuyabildim.

Daha önce bulduğunuz bilgileri

kullanarak, geri dönün!

Bu görevde daha önce elde

ettiğimiz bilgileri kullanarak sisteme erişmemiz iseteniyor.

Saldırganın arka kapı bıraktığını

biliyoruz bu arka kapıyı kullanacağım. Saldırganın arak kapı parolasınında

“november16” olduğunuda biliyorum şimdi arka kapının hangi bağlantı noktasını

kullandığını bulmak için kodlarını inceliyorum.

Kullanıcı bayrağı nedir?

Burada bağanmış olduğum

sistemlerin dizinlerinde gezerken user.txt gördüm ve içerisine baktığım zaman

flag değerini gördüm

Root flag nedir?

Saldırgan, parola olmadan tekrar

root almaları için hızlı bir yol bıraktı mı?

Bize burada root olmamız

isteniyor ilk olarak root dizinine erişmeye çalıştım tabiki engellendi.

James kullanıcının nelere

erişebildiğini görmek içi “ls -lah” komutu çalıştırdım.

Burada dikkat,mi .suid_bash

çekiyor hemen bu bash scriptini yetki yükletmek için “./.suid_bash –p ”

yazıyorum daha sonra whoami komutunu çalıştırınca root olduğumu görüyorum.

Daha sonra root dizinin altına

giriyorum ve ls komutunun sonunda root.txt görüyorum cat komutuyla açınca da

flag değeriyle karşı karşıya kalıyoruz.