Most Recently Used (MRU) Analizi

Most Recently Used (MRU) Analizi

Most Recently Used (MRU) –En Son Kullanılan - Analizi

Windows registry forensics konusundan, işletim sisteminde

kurulu olan kullanıcılar donanım cihazları ve uygulamalarla ilgili bilgileri

içerdiğinden bahsettim. Kullanıcı etkinliğini izlemek için bir dizi Registry keylerini’de

kullanabiliriz. Bir kullanıcı belirli bir eylemi gerçekleştirdiğinde erişilen

alanlar tespit etmek için registry’de bulunan MRU key bahsedeceğim.

MRU yani Most Recently Used “En son kullanılanlar” anlamına gelir. MRU key,

en son açılan web sayfasından belgelerin, dosyaların, resimlerin ve diğer

uygulamaların kayıtlarını içeren Windows registry de bulunun bir liste olarak

düşünebiliriz. MRU Listeleri, bir bilgisayardaki son etkinliklerin geçmişini

içerir. Örneğin bir MRU listesi, yakın zamanda açılmış Word belgesini adını

içerir. Ayrıca, çoğu durumda, bu listeler programın açılır menüsünde

görünmektedir. Hatta çalıştır kutusunda bile bulunur çoğumuz için pratiklik

sağlayan burada geçmişleri gösterebiliyor olmasıdır, işte bu geçmişler MRU

listesinde saklanmaktadır. Intenet Explorer içinde aynı durum geçerlidir, arama

çubuğuna ziyaret edilen web adresini görmek bile mümkün.

MRU List Nasıl Analiz edilir?

MRU key, sistemdeki belirli bir kullanıcı etkinliğinde en son kullanılan

veri değerlerinin yani dosya adlarını, URL'leri, komut satırı girişleri gibi

kritik bilgileri içerisinde tutuğundan tabi ki de forensics bakış açısı ile

bakmasak olmazdı :)

Bu MRU Listleri görmek için Windows ile beraber gelen registry editör veya

open source araç olan Registry Explorer ile bakabiliriz.

MRU Key kayıtların pathleri:

v HKCU\Software\Microsoft\Internet Explorer\TypedURLs

Recent URLs, Bu anahtar, Internet Explorer (IE) veya Windows Gezgini adres

çubuğuna yazılan son 25 URL'nin (veya dosya yolunun) bir listesini içerir :

anahtar yalnızca tam olarak yazılan, yazarken otomatik olarak tamamlanan veya

IE adres çubuğunda saklanan URL'ler listesinden seçilir.

v HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSaveMRU\

Windows Explorer tarzı iletişim kuturları aracılığıyla en son açılan veya

kaydedilen dosyaların listesini tutar. Örneğin yakın zamanda kaydedilen

dosyalar txt, pdf htm bilgilerini tutar.

v HKCU\ Software

\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32 \LastVisitedPidlMRU

Ekstra bilgi sağlamak için önceki OpenSaveMRU anahtarıyla ilişkilidir, bu

anahtarın altındaki her ikili kayıt defteri değeri, yakın zamanda kullanılan

bir program yürütülebilir dosya adını ve programın onu açmak veya kaydetmek

için kullanıldığı bir dosyanın klasör yolunu içerir.

v HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs

Yakın zamanda açılan yerel veya ağ dosyalarını içerir. Doğrudan Windows Gezgini'nden en son açılan

dosyaların listesi, her biri açılmış bir dosyanın uzantısı olan (.doc, .txt,

.html, vb.) bir dizi alt anahtar bulunur.

v HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU

RunMRU, başlat+çalıştır ardından çalışan run pencerisinde kullanılan komutları

gösterir. Bir dosya Run komutuyla

yürütülürse, önceki iki OpenSaveMRU ve SonDocs anahtarında iz bırakır . Windows kayıt defterinde kullanıcılar

tarafından gerçekleştirilen belirli eylemlerin bir sonucu olarak MRU (En son

kullanılanlar) anahtarı oluşturur. örnek olarak başlat menüsünde bulunan

uygulamalar veya cmd deki komutları depolayan bu tür anahtarlar örnek

gösterilebilir. Bu kayıt defterindeki anahtarlar a dan z ye kadar kronolojik

sıraya eklenir. Bu kaynağın altında toplan 26

giriş kaydedilebilir MRUListin dolması durumunda eski girişler sondan

kesilir böylece bu anahtarda saklanan bilgiler, belirli komutların veya

programların yürütüldüğü sırayı sağlayabilir.

v HKCU\Software\Microsoft\Search

Assistant\ACMru

Windows varsayılan aramasını kullanan son arama terimlerini içerir. 4

farklı subkey bulundurur;

5001 : İnternet Arama Asistanı için kullanılan terimlerin listesini içerir

5603 : Windows dosya ve klasör araması için kullanılan terimlerin listesini

içerir

5604 : "Bir dosyadaki sözcük veya tümcecik" aramasında kullanılan

terimlerin listesini içerir

5647 : "Bilgisayarlar veya insanlar için" aramasında kullanılan

terimlerin listesini içerir

v HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts

Sisteme kullanıcı dosyayı çift tıklattığında bu uzantıya sahip bir dosyayı

açmak için hangi uygulamanın kullanılacağını söyler. Bu, bir kullanıcı belirli

bir uzantıya sahip dosyaları açacak bir uygulamayı yüklemiş ve ardından

kaldırmış olabileceğinden, inceleme sırasında önemli olabilir.

v HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

Kullanıcı ister Harita Ağ Sürücüsü Sihirbazını isterse net use komutunu

kullansın, kullanıcının sisteme eklediği hacimler aşağıdaki anahtarda

görünecektir: Daha önce belirtildiği

gibi, GUID'ler olarak görünen MountPoints2 alt anahtarları, MountedDevices

anahtarındaki \??\Volume girişleriyle eşlenebilir. Bu GUID'ler, MountPoints2

anahtarının altındaki CPC\Volume alt anahtarıyla da eşlenebilir.

v HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\StreamMRU

Explorer Stream

MuiCache

MUICache, her uygulamanın yürütülebilir dosyası hakkında bilgi depolamaktan

sorumlu olan ve yeni bir uygulama kullanıldığında işletim sisteminin otomatik

olarak çıkardığı bir kayıt defteri anahtarı görevi gören bir Windows

kaynağıdır. MUICache, bazı öğeleri silseniz bile, o uygulamayı bir sonraki

çalıştırışınızda yeniden görünecek özelliğine sahiptir. MuiCache program

yürütme izinlerini kaydeder. MuiCache anahtarı varsayılan olarak çok fazla

bilgi kaydetmez, ancak bir programla ilişkilendirilmiş bir girdinin varlığı,

söz konusu kullanıcı hesabının bu programı çalıştırdığını gösterir. Bu anahtar

programların adını, yürütme dosya yolunu ve belirli bir kullanıcı tarafından

yürütülen programların imza değerini listeler.

HKEY_CURRENT_USER\Software\Classes\Local

Settings\Software\ Microsoft\Windows \Shell\MuiCache

Konumunda bulunur.

MUICache'nin kötü amaçlı yazılımlar, Truva atları ve benzerleri tarafından

saldırıya uğrayan çok yaygın bir kayıt defteri anahtarı olduğuna dikkat

edilmelidir. Bu anahtarda değerler oluşturan MUICache kullanan bazı kötü amaçlı

yazılımlar tespit ettiği bilinmektedir. kötü amaçlı yazılımlara, özellikle

Trojan-Alexmo ve Adware-BlowSearch malwareları benzer teknikleri kullanmıştır.

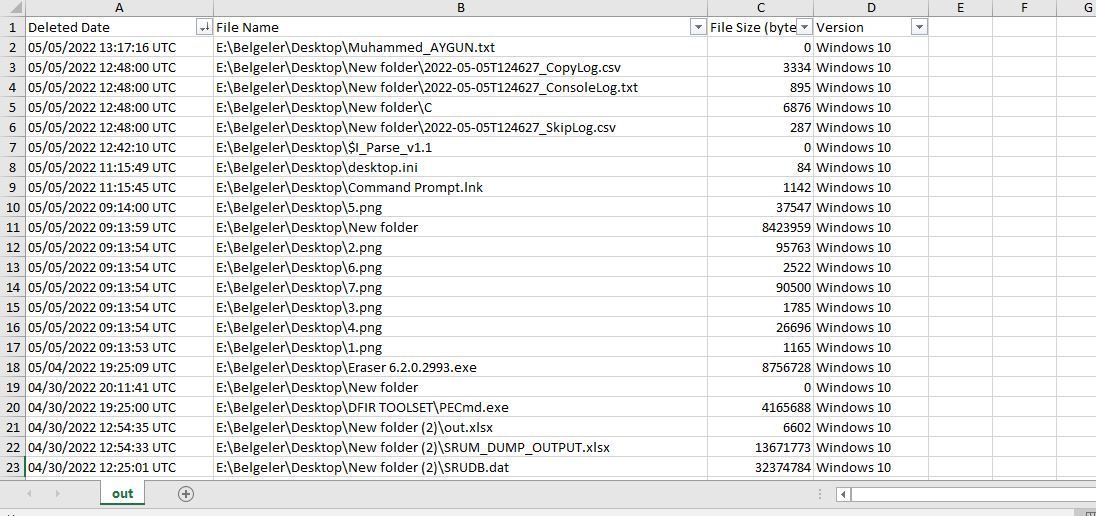

Anti- Forensics tekniğiyle MRU Listesinin temizlenmesi

Anti forensics tekniklerinden biri olan en son kullanılan MRU listelerinin temizlenmesi

zararlı yazılım veya ileri düzey bilgisayar kullanıcılarının kullanmış olduğu

teknik olarak karşımıza çıkmaktadır.

MRU listeleri neredeyse tüm dosya türleri için eriştiğimiz son dosyaların

adlarını ve konumları gibi bilgileri açığa çıkarabilir ve bu bilgileri kayıt

defterinde depolanır. Bir adli analiz gerçekleştiren kişi bu bilgileri açığa

çıkarabilir.

Bu kayıtları silmek için yukarı da göstermiş olduğum path’e gidip sağ

clickleyip delet butonuna basabiliriz böylece MRU listesi silinmiş olacaktır.

Tek tek tüm registry keylerini gidip silmek istemeyenler için çeşitli

cleaner toollar geliştirilmiştir. Bu toollar kullanılarak MRU keyler

temizlenebilir. Bundan biri MRU-Blaster olarak kullanılabilir. MRU-Blaster

krulumu ve kullanımı kolaydır. MRU-Blaster https://www.brightfort.com/mrublaster.html sayfasından

indirebilirisiniz.

https://www.thewindowsclub.com/free-registry-cleaners-optimizers-windows cleaner toollara örnek

olarak bu adrese bakabilirsiniz.

Windows forensics nedir

adli bilişim

Windows Forensics