Jump List Analizi

Jump List Analizi

Windows 7 ve daha

sonraki tüm Windows sistemlerde sunulan bir özellik olan Jump List, kullanıcı tarafından

daha önce erişilen, uygulama ve dosyaları listeler. Bu özellik sayesinde

kullanıcıların son erişilen uygulama dosyalarına hızlı erişim sağlanması için

Microsoft tarafından oluşturulmuştur. Jump List dosyalar erişilen dosyalar

hakkında bilgi içermektedir.

Windows “AutomatıcDestınatıons”

ve “CustomDestınatıons” olmak üzere iki farklı Jump List oluşturmaktadır.

AutomatıcDestınatıons: Kullanıcılar bir dosya veya uygulama açtığında otomatik

oluşturulan Jump List’lerdir.

C:\Users\<username>\AppData\Roaming\Microsoft\Windows\Recent\Automticdestinastion

Lokasyonunda

bulunmaktadırlar.

CustomDestınatoıns: Kullanıcılar bir dosyayı ya bir uygulamayı

sabitlediğinde (pinlediğinde) oluşturulan özel jumplistlerdir.

C:\Users\<username>\AppData\Roaming\Microsoft\Windows\Recent\CustomDestinations

Lokasyonunda

bulunurlar.

Forensics bakış açısı ile tutulan dosyaları analiz sırasında önemli bir

kanıtlayıcı bilgi kaynağı olarak kullanılmaktadır. Jump List analizinde;

kullanıcıların dosya oluşturma, erişim ve değişiklik gibi sistemdeki geçmiş

hareketlerini tespit edebiliriz. Jump Listeleri değerli kılan bir diğer

özelliği ise sistemde silinen dosyaların bile jumplist kaydının tutuluyor

olmasıdır.

Jump List Analizi

Dosyalar elde

edildikten sonra, bulunan dosyaların analizini gerçekleştirmek için, JLECmd,

JumpList Explorer, Windows Jump List Parser, JumpListView araçlarından herhangi

birini kullanabiliriz. Benim favori

araçlarımdan olan JLECmd ve JumpListView araçlarının kullanımından bahedeceğim.

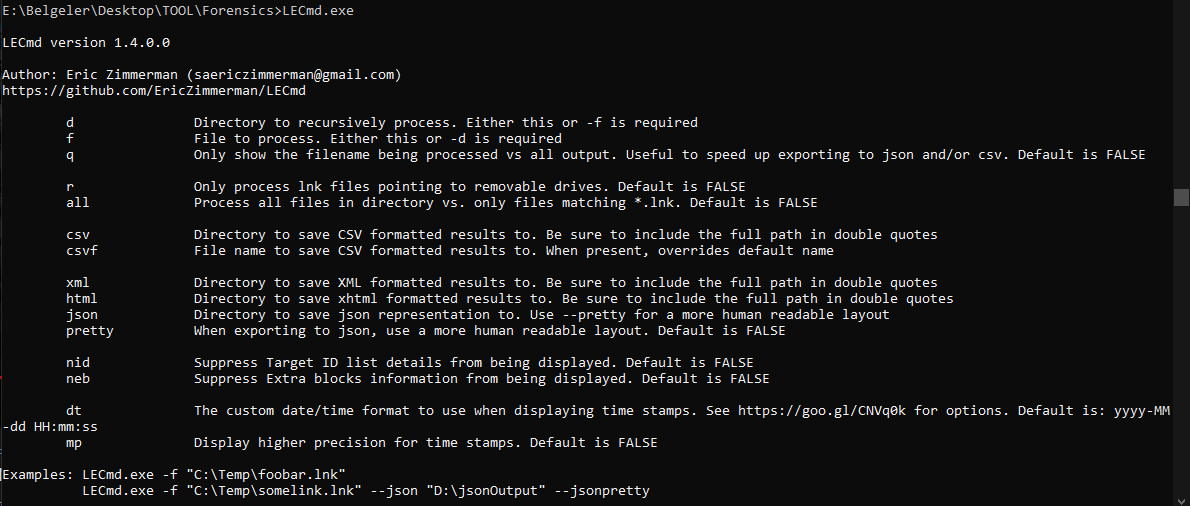

JLECmd kullanmak için

administarot bir cmd açarak JLEcmd.exe yazıp enterlıyoruz.

Görüldüğü gibi tool

hakkında genel bilgiler vermektedir.

Daha sonra

JLECmd.exe -d

"C:\Users\MA\AppData\Roaming\Microsoft\Windows\Recent\" --csv

"E:\Belgeler\Desktop\New folder"

Komutunu yazıp

enterlıyoruz.

-d elde edilen

jumplist dosyalarının konumu

--csv parse işlemi

sonucunda çıktının kaydedileceği dosya konumu

Yazdıktan sonra parse

işlemini gerçekleştirerek bize bir csv dosyası sunmaktadır. csv dosyasından

belirli bir zaman aralığında veya yaşanan olay hakkında gerekli analiz

işlemleri gerçekleştirilebilir.

Bir diğer favori

aracım olan JumplistView aracı, Nirsoft tarafından oluşturulan bir araçtır. JumpListsView

herhangi bir kurulum işlemi veya ek dll dosyaları gerektirmez. Kullanmaya

başlamak için, exe dosyasını çift tıklamamız yeterlidir. JumpListsView.exe'yi çalıştırdıktan

sonra, sisteminizdeki JumpListeleri tarar ve bilgileri ana pencerede

görüntüler. Bir veya daha fazla öğe seçebilir ve ardından bunları

xml/html/csv/tab ile ayrılmış dosyaya aktarabilirsiniz. Ayrıca seçili öğeleri

panoya (CTRL+C) kopyalayabilir ve verileri Excel'e veya başka bir elektronik

tablo uygulamasına yapıştırabilirsiniz.