Silinen Registry Kurtama Ve Çalışan Sistemde Registry Analiz Edilmesi (Registry Forensics Bölüm-4)

Silinen Registry Kurtama

Anti Forensics yöntemlerinden biri olan registry de ki keylerin silinme durumu olabilmektedir ya da yanlışlıkla silinmiş olabilir. Registry keyler kurtarılabilir. Silinen Windows Kayıt defteri anahtarlarının kurtarılması, bir çok durumda olayı aydınlatmakta değerli olabilir.

Registry kuratılamsı için yaru isimli aracı kullanacağım https://yet-another-registry-utility.softag.com/ adresinden indirilebilir.

Yaru yönetici olarak çalıştırılır.

Registryde alınan keyi incelemek için seçilir. file>open hive > “key yolu seçilir”

açtıktan sonra analiz etme işlemi gerçekleştirmektedir. Analiz ettikten sonra Registry kayıtlarında olduğu gibi hiyerarşik bir yapı şeklinde silinen ve var olan keyleri gösterecektir.

Yaru burada tespit edebildiği silinmiş keyleri görebilmekteyiz. Bunları yeniden kullanabilmemiz için dışa aktar yapmamız gerekecektir.

burada silinen usb bilgilerini görmekteyiz.

geri yüklemek için;

Enum klasörüne sağ tıklayıp export keys to file diyoruz.

nereye çıkarılacağının yolunu ve ismi veriyoruz. İsme .reg uzantılı isim veriyoruz çünkü çift tıkladığımız zaman tekrar registry kayıt edilebilmesi için.

Örnek Malware Çalıştırılarak Registry İncelenmesi

Malware.exe isimli trojanı çalıştırıp registry kayıtlarını inceleyeceğiz. Malwareın bıraktığı izleri inceleyerek zararlı yazılımın ne yapmayı amaçladığını anlamaya çalışacağız. Bu analizi gerçekleştirmeden önce laboratuvar ortamımıza Regshot aracını kurmamız germektedir.

Regshot aracı açık kaynaklı ücretsiz bir yazılım ve kullanım kolaylığı olduğundan seçilmiştir. İlk malware’ı çalıştırmadan önce tüm registry keyletini ve değerlerini alması için Regshot programını çalıştırıyoruz.

1- 1st shot butonuna basarak registry kayıtlarını kayıt altına aldık

2- malware.exe isimli zararlı yazılımını çalıştırdık. Çalışırken karşımıza herhangi bir şey çıkarmıyor lakin arka planda gerçekleştirmek istediği yapıyor.

3- biraz bekledikten sonra Regshot aracımızda 2nd shot butonuna basıyoruz

4- analiz etmesini bekliyoruz analiz ettikten sonra compare butonuna basıyoruz.

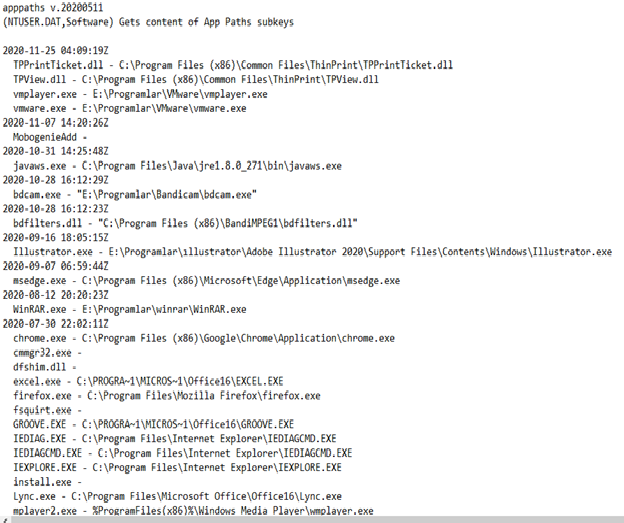

5- Karşımıza değişmiş olan registry kayıtlarını rapor halinde karşımıza sundu.

Değişen registry kayıtların yorumlanması

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\DisableRegistryTools: “00000002” HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\DisableTaskMgr: “00000001”

Bu iki kayıt defteri ve görev yöneticisini disable etmek için eklemiş.

HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run\DirectX For Microsoft® Windows: “C:\\Windows\\Temp\\dxvr.exe”

sistem her açıldığında otomatik olarak başlamak için \Run keyi altında kendisini DirectX programı değeri olarak ekliyor. Burada keylogger çalıştığını ve yeni dosya oluşturduğu gözlemlemiş olduk.

HKLM\SOFTWARE\Wow6432Node\Microsoft\WindowsNT\CurrentVersion\SystemRestore\DisableSR: “00000001”

sistem geri yükleme yapmasını engellemk i.in \DisableSR değerini değiştiriyor.

HKLM\SOFTWARE\Microsoft\Security Center\cval: 0x00000001

User Account Control Uyasını disable ediyor.

Bu yukardaki registry kayıtlarından anlaşılacağı üzere malware.exe uzantılı yazılım kötü amaçlı bir yazılım ve bundan dolayı registry değerlerini istediği gibi değiştirip amacına sesiz sedasız erişiyor.

[1] https://docs.microsoft.com/en-us/troubleshoot/windows

[2] https://en.wikipedia.org/wiki/Windows_Registry

[3] https://www.sans.org/security-resources/posters/windows-forensic-analysis/

[4] https://docs.microsoft.com/en-us/previous-versions//cc750583(v=technet.10)

[5] https://www.forensicfocus.com/articles/forensic-analysis-of-the-windows-registry/

[6] https://medium.com/@lucideus/windows-registry-forensic-analysis-part-1-windows-forensics-manual-2018-2cb4da210125

[7] https://medium.com/@lucideus/windows-registry-forensics-part-ii-2018-crucial-artefacts-lucideus-39c20a80ca16

[8] https://www.forensicfocus.com/articles/windows-registry-analysis-101/

[9] https://www.digitalforensics.com/blog/windows-registry-analysis/

[10] https://gbhackers.com/windows-registry-analysis-tracking-everything-you-do-on-the-system/

[11] www.difose.com.tr/windows-registrynin-bakimi-yedeklenmesi/

[12] https://netseedblog.com/security/windows-registry-forensics-investigating-the-registry-for-evidence/

[13] https://huseyince.gitlab.io/malware-analysis/2019-09-22-malware-03

[14] https://www.hackers-arise.com/post/2016/10/21/digital-forensics-part-5-analyzing-the-windows-registry-for-evidence-server/performance/windows-registry-advanced-users

[15] https://tools.kali.org/forensics/regripper