Emotet Malware ın incelenmesi ve YARA Kuralının Yazılması.

Emotet İncelenmesi Ve YARA Kuralının Yazılması

Emotet 2014 yılında tespit edilen bir malwaredır.Emotet e-postalar aracığıyla yayılan bir Truva atıdır (Trojan). Emotet e-posta beklendik bir mail gibi gelebilir yani telefonunuz aylık faturasıymış gibi gelir ve çok uçuk bir maliyet gösterir faturanın detaylarını göremek için bu linke tıklanyın gibi aldatmaca yöntemlerini kullanır kısacası sosyal mühendislik yöntemlerini kullanarak bizim yemi yutmamızı beklerler yemi yuttuktan sonra sistemize sızmaya başlar.

Emotet diğer bilgisayarlara yayılmak için worm benzeri özellikler kullanır

Emotet in incelenmsi ve YARA kuralının yazılması

Kuallndığım araçlar;

- HxD

- Kali Linux

- https://www.virustotal.com

- https://github.com/ytisf/theZoo/tree/master/malwares/Binaries/Win32.Emotet ( github linkindeki emotet. )

Gerçekleştirdiğim adımlar;

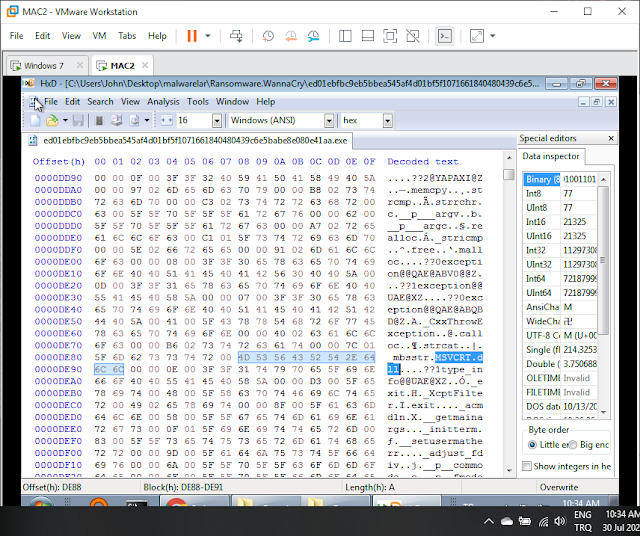

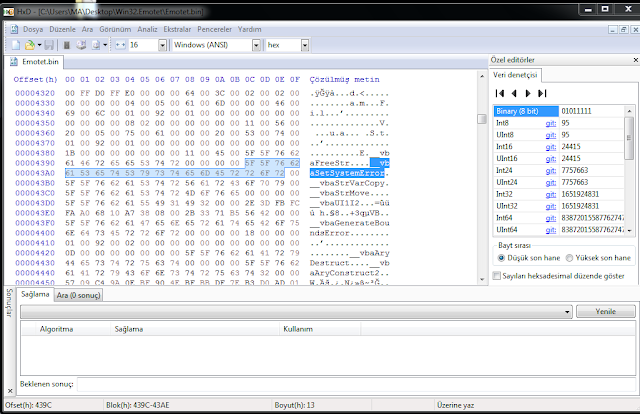

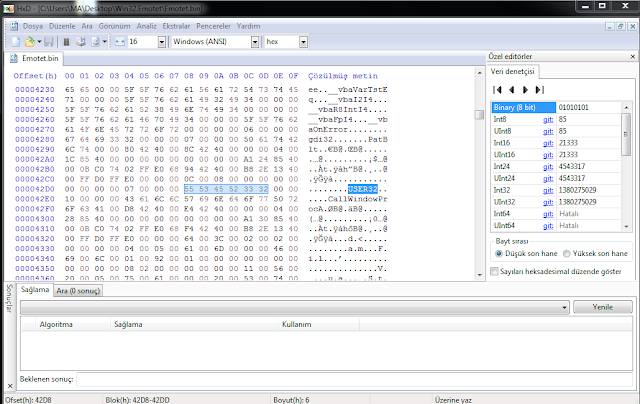

Githubtan indirdiğim malware’ı HxD içerisinde açtım.

2- HxD ile inceldim ve elde ettiğim zararlı olabilecek bilgiler buldum bunlar;

3- Virüs total tarfından açtım ve elde ettiğim zaralı yazılım içern komutlar;

Emotet YARA Kuralı

rule Ransomware_emotet

{

meta:

decription="Emotet yara"

authour="Muhammed AYGUN"

strings:

$d1= "MSVBVM60.dll"

$d2 = "VBA6.dll"

$s1= "gdi32"

$s2= "USER32"

$s3= "ByteArray"

$s4= "DllFunctionCall"

$h1= {43 61 6C 6C 57 69 6E 64 6F 77 50 72 6F 63 41} // CallWindowProcA

$h2= {5F 5F 76 62 61 53 65 74 53 79 73 74 65 6D 45 72 72 6F 72} // __vbaSetSystemError

$h3= {5F 5F 76 62 61 47 65 6E 65 72 61 74 65 42 6F 75 6E 64 73 45 72 72 6F 72} // __vbaGenerateBoundsError

$h4= {43 3A 5C 50 72 6F 67 72} // C:\Program

$h5= {44 6C 6C 46 75 6E 63 74 69 6F 6E 43} //DllFunctionCall

condition:

for all of ($h*):($) or all of ($d1, $d2) or 1 of ($s*)

}

Yara kuralının çalıştırılması:

Kaynak:

https://github.com/ytisf/theZoo/tree/master/malwares/Binaries/Win32.Emotet https://www.malwarebytes.com/emotet/ https://www.fortinet.com/blog/threat-research/deep-dive-into-emotet-malware https://success.trendmicro.com/solution/1118391-malware-awareness-emotet-resurgence